ARP病毒分析

一.ARP病毒:

ARP病毒并不是某一种病毒的名称,而是对利用ARP协议的漏洞进行传播的一类病毒的总称。ARP协议是TCP/IP协议组的一个协议,用于进行把网络地址翻译成物理地址(又称MAC地址)。通常此类攻击的手段有两种:路由欺骗和网关欺骗。是一种入侵电脑的木马病毒。对电脑用户私密信息的威胁很大。

二.ARP病毒成因:

主要原因是在局域网中有人使用了ARP欺骗的木马程序,比如一些盗号的软件或者使用了类似于P2P终结者的流量管理软件!

1. ARP协议

ARP协议是“Address Resolution Protocol”(地址解析协议)的缩写。在局域网中,网络中实际传输的是“帧”,帧里面是有目标主机的MAC地址的。在以太网中,一个主机要和另一个主机进行直接通信,必须要知道目标主机的MAC地址。但这个目标MAC地址是如何获得的呢?它就是通过地址解析协议获得的。所谓“地址解析”就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。ARP协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的顺利进行。

2. ARP协议通信过程

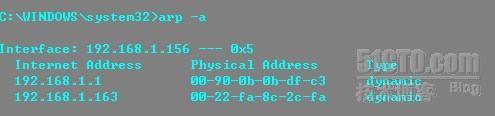

在每台安装有TCP/IP协议的电脑里都有一个ARP缓存表,表里的IP地址与MAC地址是一一对应的,如附表所示。

我们以主机A(192.168.1.5)向主机B(192.168.1.1)发送数据为例。当发送数据时,主机A会在自己的ARP缓存表中寻找是否有目标IP地址。如果找到了,也就知道了目标MAC地址,直接把目标MAC地址写入帧里面发送就可以了;如果在ARP缓存表中没有找到相对应的IP地址,主机A就会在网络上发送一个广播,目标MAC地址是“FF.FF.FF.FF.FF.FF”,这表示向同一网段内的所有主机发出这样的询问:“192.168.1.1的MAC地址是什么?”网络上其他主机并不响应ARP询问,只有主机B接收到这个帧时,才向主机A做出这样的回应:“192.168.1.1的MAC地址是00-aa-00-62-c6-09”。这样,主机A就知道了主机B的MAC地址,它就可以向主机B发送信息了。同时它还更新了自己的ARP缓存表,下次再向主机B发送信息时,直接从ARP缓存表里查找就可以了。ARP缓存表采用了老化机制,在一段时间内如果表中的某一行没有使用,就会被删除,这样可以大大减少ARP缓存表的长度,加快查询速度。

ARP攻击通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

三.故障现象

例如360ARP 捕获到ARP 攻击,记录如下!

2008-09-21 13:35:04 网关欺骗: 192.168.152.43 00-1D-7D-5A-00-24 PC-200807191119 1

2008-09-21 14:02:10 网关欺骗: 192.168.152.63 00-93-45-40-2E-83 PC-200808311705 1

2008-09-21 14:08:40 网关欺骗: 192.168.152.43 00-1D-7D-5A-00-24 PC-200807191119 2759

2008-09-21 14:08:40 网关欺骗: 192.168.152.63 00-93-45-40-2E-83 PC-200808311705 41

2008-09-21 14:32:48 网关欺骗: 192.168.152.43 00-1D-7D-5A-00-24 A-96B4910D911A4 291

2008-09-21 14:32:48 网关欺骗: 192.168.152.63 00-93-45-40-2E-83 PC-200808311705 3

2008-09-21 14:54:54 网关欺骗: 192.168.152.43 00-1D-7D-5A-00-24 A-96B4910D911A4 207

由于ARP欺骗的木马发作的时候会发出大量的数据包导致局域网通讯拥塞,用户会感觉上网速度越来越慢。

病毒主机一开机上网就不断发Arp欺骗报文,即以假冒的网卡物理地址向同一子网的其它机器发送Arp报文,甚至假冒该子网网关物理地址蒙骗其它机器,使网内其它机器改经该病毒主机上网,使得网内机器无法上网。

四.一般解决方法

1.彻底检查本电脑ARP病毒

2.在360ARP防火墙中的拦截历史,查看一下是内网的哪一台电脑,让那电脑主人杀 一下病毒(中病毒一般不会只有一台或两台),或者使用抓包软件,查看网内哪些主机在发大量ARP包,并对这些主机进行控制

3.使用arp -s,在本机上绑定网关IP和ARP映射。

4.使用专业的ARP杀毒工具,例如趋势公司NVW,可以有效的控制局域网内ARP病毒。

趋势科技 Network VirusWallTM 网络防毒墙是一项病毒疫情防制的硬设备,可协

助贵公司企业防制 Internet 蠕虫之类的网络病毒,在爆发病毒疫情时隔绝高危险的

网络脆弱环节,在网络层部署由趋势科技提供的安全防制策略,并能在缺乏防毒保护

的装置等潜在感染源连接网络时,予以隔离和清除。不同于只监测安全威胁或提供信

息的安全解决方案,Network VirusWall 网络防毒墙协助企业采取准确、快速的安全

措施,并且主动侦测、预防围堵与进行善后清理。当企业在 LAN 局域网络区段部署

Network VirusWall 网络防毒墙之后,即可大幅降低安全威胁、网络停机时间与疫情

管理的负担。Network VirusWall 网络防毒墙支持趋势科技的 「企业安全防护策略(EnterpriseProtection Strategy),并且可以透过 TMCM (Trend Micro Control

Manager) 来管理。

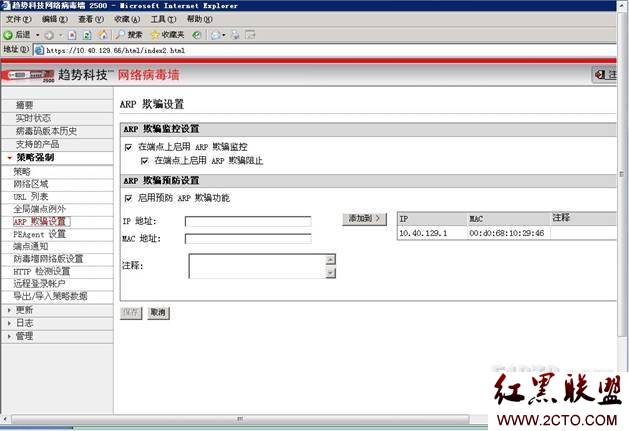

下面是趋势NVW配置ARP防护的界面:

NVW通过在局域网内所有PC上强制安装一个PEAGENT,通过PEagent实时监测主机,如果发现主机有ARP病毒的行为特征,就对此主机进行控制,以此来保护内网其他主机。

作者 “心情驿站”

- 上一篇:日志伪造

- 下一篇:Cisco Catalyst交换机端口镜像(SPAN)技术

- 文章

- 推荐

- 热门新闻