-

入侵检测系统的性能的辨别

【简 介】 性能指标是每个用户采购安全产品必定关注的问题。但是,如果不知道这些指标的真实含义,不知道这些指标如何测出来,就会被表面的参数所蒙蔽,从而做出错误的决策。 一、概述 性能指标是每个用户采购安全产品必定

-

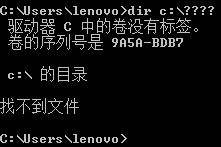

物理路径泄露的探讨

原理 物理路径泄露属于低风险等级缺陷,它的危害一般被描述为“攻击者可以利用此漏洞得到信息,来对系统进一步地攻击”。提供Web、FTP、SMTP等公共服务的服务器都有可 能出现物理路径泄露的问题。 我们比较常见的是Web

-

局域网安全

目前的局域网基本上都采用以广播为技术基础的以太网,任何两个节点之间的通信数据包,不仅为这两个节点的网卡所接收,也同时为处在同一以太网上的任何一个节点的网卡所截取。因此,黑客只要接入以太网上的任一节点进行侦听,就可以捕获发

-

Win2000 Server入侵监测揭秘

Win2000 Server的安全配置,经过精心配置的Win2000服务器可以防御90%以上的入侵和渗透,但是,系统安全是一个连续的过程,随着新漏洞的出现和服务器应用的变化,系统的安全状况也在不断变化着;同时由于攻防是矛盾的统一体,道消魔长和魔

-

如何阅读源代码

写在前面的话: 自从我在linuxaid.com.cn上发表一些文章开始,就不断的有网友发来电子邮件,或者是就其中某些问题进行探讨,或者是查询其他文章的地址(往往这些网友看的是其他网站转载的我的文章),我很高兴自己写出的文章有这么多人回

-

简单蜜罐的反击

常在河边走,哪有不湿鞋,本人因为经常和一些黑友打交道,自然遭受过许多入侵,被扫描更是难免。前几天上网时,网速突然暴慢,我关了QQ和所有的网络应用软件后,右下角的网络连接图标还是闪个不停,莫非是被人扫描了?可是我没装防火墙(

-

拒绝不安全因素—斩断伸向ADSL Mod

转移攻击ADSL Modem获取了公网的IP地址,当攻击发生时,如果开启了路由方式,对该IP地址的攻击将全部由Modem承受。对于SOHO环境下的ADSL Modem,由于芯片处理数据能力的制约,突发的大量攻击数据很容易造成Modem的死机。我们可以在ADSL M

-

个人实录:ADSL帐号被盗处理全程

以下内容纯粹根据个人实际经历写作,仅供参考: 事件重放: 2004-9月初去银行打存折,发现8月广州电信ADSL科目下面扣款200元,而本人是100元2M包月的ADSL用户,所以一开始怀疑是否电信搞错,将我按照200元包月的用户对待。马上打10

-

ADSL、LAN帐号和密码是怎么落到黑客

提醒广大ADSL网友,慎用MODEM的路由方式.大家知道,目前大家使用的ADSL用户端MODEM大多数带有路由功能。 缺省情况下,如果用户不使用路由方式上网,MODEM只工作在二层以下,完成对MAC帧的SAR功能和物理层透传功能。这种方式下,PC机上的

-

在3389中监视、控制另一个用户的会话

当你用管理员身份登陆时,你可以打开“控制面板”---“管理工具”---“终端服务管理器”,以窗口左边点你的肉鸡的名字,右边窗口就会列出同时连接的用户,那个头像是彩色的用户就是你自己了。在别人的头像上(非本地登陆的,也就是那电脑

-

Administrastor真不安全

如果你有普通用户帐号有个一个很简单的方法获取NT Administrator帐号: 先把c:winntsystem32下的logon.scr改名为logon.old备份 然后把usrmgr.exe改名为logon.scr 然后重新启动 logon.scr是启动时加载的程序重新启动后不会出现以往的

-

再谈进程与端口的映射

关于进程与端口映射的文章已经有很多了我把我对fport的分析也写出来让大家知道fport是如何工作的.fport.exe是由foundstone team出品的免费软件可以列出系统中所有开放的端口都是由那些进程打开的.而下面所描述的方法是基于fport v1.33的

-

《再谈进程与端口的映射》之续篇

拜读了ILSY 的大作《再谈进程与端口的映射》后,觉得很不错,用vc在电脑上调试,发现有些地方能取得信息 有些地方不能更加怪的是,我的win2k上本来可以取得的,后来居然不行了。而active ports却是那样稳定,有鬼不成 靠 ,偶不信

-

SQL Server口令密码对照表

作者:大皮球 SQL Server在1433端口传输的数据大部分是明文的,这包括IP地址,连接用户名,成功和失败消息 这样一来,就很容易使用嗅探器嗅探在这个网段内SQL Server的相关信息,得到用户名和IP后,就 差口令了,其实SQL的口令加密是

-

如何降低IDS的漏报和误报

起初,黑客们一般通过对IP包进行分片的方法来逃避IDS的监测,很多IDS系统没有碎片 重组的能力。所以这些IDS系统不能识别采用分片技术的攻击。如果你的NIDS系统不能进行碎 片重组,请考虑更换你的产品或要求产品供应商提供给你能进行碎片

-

如何克隆管理员帐号

Author:Adam@nsfocus.com Sitehttp://www.sometips.com 经常看到一些人在入侵一台Windows 2000或者Windows NT后堂而皇之地创建一个管理员组的用户,似乎当管理员不存在一般,今天偶违背一下偶以前的初衷,Share一个类似于RootKit的玩

-

建立隐藏的超级用户

前几天在某个网站(记不清了,不好意思 ^_*)上看到了一篇介绍如何建立隐藏的超级用户的图文教程,给我了很大的启发,作者只说明了如何在本地图形界面下建立隐藏的超级用户,且作者说他无法在命令行下实现隐藏的超级用户的建立,于是我就

-

黑客们有哪些常用攻击手段?黑客揭秘

随着互联网黑客技术的飞速发展,网络世界的安全性不断受到挑战。对于黑客自身来说,要闯入大部分人的电脑实在是太容易了。如果你要上网,就免不了遇到黑客。所以必须知己知彼,才能在网上保持安全。那么黑客们有哪些常用攻击手段呢?

-

引诱、欺骗并研究一个黑客

——陪伴berferd的一个夜晚 翻译:宋传华 学号:19808031 -------把这篇文章献给那些已经或正在成为一名黑客的同学,希望大家在破解别人的同时能同时注意到自身的安全。:) 在1991年1月7号,一个黑客,他确信自己发现了我们的Internet网关

-

Sniffer、黑客和网络管理

作者: 余建斌 绪论:关于黑客 史蒂夫·利维在其著名的《黑客电脑史》中指出的“黑客道德准则”(theHackerEthic)包括:通往电脑的路不止一条;所有的信息都应当是免费的;打破电脑集权;在电脑上创造艺术和美;计算机将使生活更美好

- 排行

- 热门