-

病毒杂谈:如何认识、预防和杜绝病毒

什么是病毒,怎样预防及消灭病毒?关于这个话题,众说纷纭。有人说,只要拥有了一套功能强大的杀毒软件便万事大吉;有人说,只要不上网就可抗拒病毒的侵害;还有人认为,只要定期格式化硬盘就能把病毒扼制在萌芽状态……面对种种说法,笔

-

局域网病毒入侵原理、现象及防范方法

一、局域网病毒入侵原理及现象 一般来说,计算机网络的基本构成包括网络服务器和网络节点站(包括有盘工作站、无盘工作站和远程工作站)。计算机病毒一般首先通过各种途径进入到有盘工作站,也就进入网络,然后开始在网上的传播。具

-

导致互联网瘫痪的最新SQL蠕虫大揭密!

该蠕虫入侵MS SQL Server系统,运行于MS SQL Server 2000主程序sqlservr.exe应用程序进程空间,而MS SQL Server 2000拥有最高级别System权限,因而该蠕虫也获得System级别权限。 受攻击系统:未安装MS SQL Server2000 SP3的系统

-

病毒呈现出新趋势:利用系统传播后门

1月23日,瑞星全球反病毒监测网截获一新型病毒--Win32.Ditex,并将其命名为“系统后门”——夹带后门程序的系统病毒。经瑞星反病毒专家分析,该病毒可通过传染文件来传播系统“后门”,有极大的安全隐患。 该病毒会浏览系统中连接的

-

计算机病毒警告中常用的专有名词索引

ActiveX恶意程序码 ActiveX控制项可供Web开发人员建立含有功能更丰富的互动式动态Web网页,例如 HouseCall,趋势科技的免费线上扫描程序。ActiveX控制项是一种内嵌在Web网页的元件物件,当使用者检视网页时便会被启动。在许多情况中

-

计算机变形病毒的主要特征和发展趋势

计算机病毒具有一些基本的特性,这些基本特性主要指的是病毒的传染性、破坏性、恶作剧等,这是普通病毒所具备的基本特性,而能用变化自身代码和形状来对抗反病毒手段的变形病毒才是下一代病毒首要的基本特征。 变形病毒的特征主要是

-

小常识:病毒最常见的有哪几种类型?

大家有没有想到过有的病毒可以钻到别的程序的“身体”里面?有的病毒能够取其他程序的部分而代之?这些就是病毒辞典将要讲到的内容。这次给大家带来的是“DOS病毒”、“Windows病毒”、“入侵型 病毒”、“嵌入式病毒”、“外壳类病毒”和

-

计算机病毒的工作过程应包括哪些环节?

计算机病毒的完整工作过程应包括以下几个环节: (1)传染源:病毒总是依附于某些存储价质 例如软盘、硬盘等构成传染源。 (2)传染媒介:病毒传染的媒介由工作的环境来定 可能是计算机网 也可能是可移动的存储介质 例如软磁盘等。 (3)

-

计算机病毒的特性

计算机病毒一般具有以下特性:1.计算机病毒的程序性(可执行性) 计算机病毒与其他合法程序一样,是一段可执行程序,但它不是一个完整的程序,而是寄生在其他可执行程序上, 因此它享有一切程序所能得到的权力。在病毒运行时,与合法程

-

计算机病毒的分类

从第一个病毒出世以来,究竟世界上有多少种病毒,说法不一。无论多少种,病毒的数量仍在不断增加。据国外统计,计算机病毒以10种/周的速度递增,另据我国公安部统计,国内以4 -6种/月的速度递增。不过,孙悟空再厉害,也逃不过如来佛的手

-

认清病毒真面目(上)--特征及分类

第一步 病毒的定义 A拿着一张软盘找B拷文件B首先会问的就是:“有没有毒?” A呢?自是一副理直气壮的样子,“我检查过了,没毒!” 此时,B会反问,“你‘梅毒(没毒)呀!” 记得这是我上学时同学之间最

-

认清病毒真面目(下)--危害及防治

第五步 病毒的危害 病毒的危害,小到个人,大到全世界,凡是在使用电脑的人无一不在受其困扰。对于那些侥幸未受病毒骚扰的人,我想在这里事先给你敲敲警钟,希望没有吓坏你。劝诫你,对于计算机病毒,最好还是能防患于未然!

-

教你当邮件病毒入侵后的五个清除步骤

一、断开网络 当你不幸遭遇病毒入侵之后,当机立断的一件事就是断开你的网络连接,以避免病毒的进一步扩散。 二、文件备份 然后就是删除带毒的邮件,再运行杀毒软件进行清除,但为了防止杀毒软件误杀或是

-

网页病毒终结者(1)

作者:谭竹洲 当你网上冲浪时,一个偶然的机会,不知深浅地用IE浏览器进入一个你未知的网站,该网站的网页里或许含有某种语言编写的代码脚本,这时网页病毒的魔爪已经在无形中缠住了你的电脑,一般的非专业人士是很难从中脱身

-

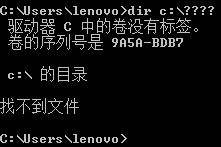

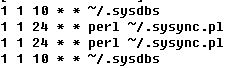

查找病毒DIY—四种查病毒绝招

病毒要进行传染,必然会留下痕迹。生物医学病毒如此,电脑病毒也是一样。检测电脑病毒,就要到病毒寄生场所去检查,发现异常情况并进而验明“正身”,确认电脑病毒的存在。电脑病毒静态时存储于硬盘中,被激活时驻留在内存中,因此对电脑

-

细说拉登病毒邮件三大特征与两种感染方式

据金山反病毒应急处理中心最新分析结果,得出本.拉登邮件三大特征,与两种传染方式。 本.拉登病毒的邮件具有如下特征: 1、通过搜索ICQ网站来取得邮件地址,使用匿名的方式采用SMTP协议发送带毒邮件。2、该病毒利用了Outlook

-

安全专家警告:安全测试工具可能被黑客利用

4月9日消息 安全领域的公认名言是,攻克安全屏障的易用脚本(所谓利用)是对互联网的威胁。 Metasploit项目和它的发起人Moore希望改变上述看法,该项目近日发布了对Metasploit工具的升级设计框架,Metasploit工具可以让安全

-

网络安全方面的专业词汇

Access Control List(ACL) 访问控制列表 access token 访问令牌 account lockout 帐号封锁 account policies 记帐策略 accounts 帐号 adapter 适配器 adaptive speed leveling 自适应速率等级调整 Address Resolution Pr

-

如何进行全面的安全漏洞评估

现在,防御黑客和病毒的攻击已经成为一种非常难以完成的工作。保护自己的网络不受不断出现的恶意攻击的损害,维护网络安全已经成了企业里非常重要的工作。防火墙,入侵监测设备,反病毒应用和安全漏洞评估工具已经成了所有CIO们必备的武

-

非IT经理如何管理IT安全

根据业界估计,每年至少有90%的企业受到数字安全问题的影响,由此造成的损失高达170亿美元。 本文作者指出,经理们其实并不需要学习复杂的IT专业知识,他们应该致力于自己熟悉的风险管理领域,衡量信息资产的

- 排行

- 热门