Linux2.4内核中新增功能指南

本文主要是探讨 linux 2.4 内核中的iptables 的各种新增功能和使用方法,如何有效地使用这些新增的功能设置企业的防火墙规则,举例说明了新增功能在企业中的应用。

二 操作环境

redhat linux 7.1自带的模块化内核,专线连接互联网,两块网卡的防火墙,内部网段为10.0.0.0/255.255.255.0, 防火墙外部网卡接口地址为1.2.3.4。

三 iptables与ipchains的不同之处

1. 内置规则的重新定义,简单化规则管理linux 内核中内置的input,output,forward规则在新的iptables中,任何一个包仅仅只在这三个规则中的任何一个上应用,或者被input规则击中,或者被forward规则或者output规则击中,不象在ipchains中任何一个包如果是穿过这台防火墙总要同时击中三个规则。

为了说明这种改变,请看下面的代码。

incoming / outgoing

-->[routing ]--->|forward|------->

[decision] _____/ ^

| |

v ____

___ /

/ linux防火墙 |output|

|input| ____/

___/ ^

| |

----> local process ----

a. 首先,当一个包进来的时候,也就是从以太网卡进入防火墙,内核首先根据路由表决定包的目标。

b. 如果目标主机就是本机,则如上图直接进入input链,再由本地正在等待该包的进程接收,结束。

c. 否则,如果从以太网卡进来的包目标不是本机,再看是否内核允许转发包(可用echo 1> /proc/sys/net/ipv4/ip_forward 打开转发功能)如果不允许转发,则包被drop掉,如果允许转发,则送出本机,结束。这当中决不经过input或者output链,因为路由后的目标不是本机,只被转发规则应用

d. 最后,该linux防火墙主机本身能够产生包,这种包只经过output链出去。

注意: echo 1 > /proc/sys/net/ipv4/ip_forward 和 forward 链的区别

前者的意思是是否打开内核的转发功能,后者是转发链规则只有内核打开转发功能,一个包才可能被送到转发链上去逐项检查规则。

如果一台防火墙没有打开前者的ip转发功能,则根防火墙相连的两边的网络是完全隔离的,如果是一端连到internet上,则只能通过代理防问internet,不可能通过ip伪装的方式防问。

这样,任何一个包只可能应用input/output/forward中的一个规则,这种巨大的改进同时也简单化了防火墙规则管理。

2. iptables 是有状态的(stateful)。

有状态的意思是指如果一个包是对从防火墙原先发出去的包的回复,则自动不用检查任何规则就立即允许回复包进入并返回给请求者,这样我们不用设置许多规则定义就可实现应有的功能,在新的内核中使用这种有状态的能力是强烈地被推荐的,那么如何打开并使用这种功能呢?

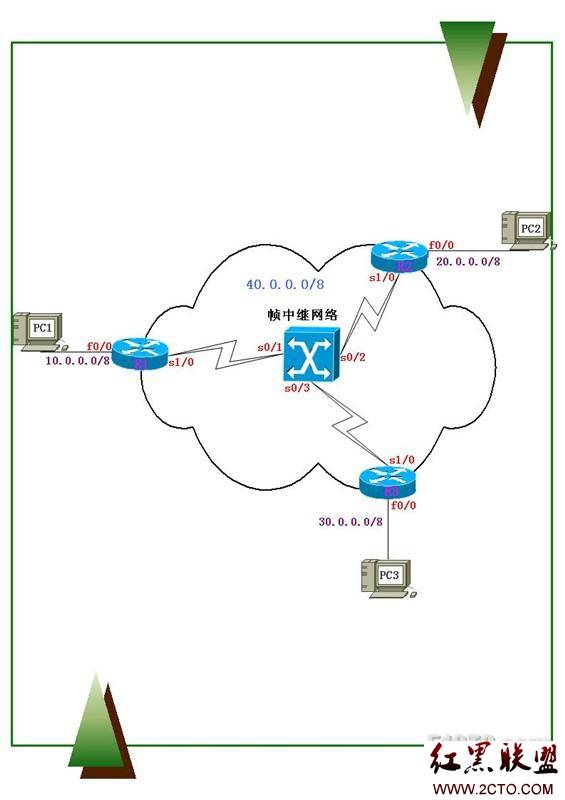

我们假定某公司有如下图所示的典型的internet连接方案:

_______

10.0.0.2 | |

|pc | (10.0.0.1)eth1| |eth0(1.2.3.4)

b|___|_ ___________________|防火墙 |---------internet

(lan: 10.0.0.0/24) | a |

|_______|

可使用下面的规则集使用iptables的有状态的能力并打开ip伪装功能。

1 modprobe ip_tables

2 echo 1 > /proc/sys/net/ipv4/ip_forward

3 iptables -f input

4 iptables -f forward

5 iptables -f postrouting -t nat

6 iptables -p forward drop

7 iptables -a forward -s 10.0.0.0/24 -j accept

8 iptables -a forward -i eth0 -m state --state established,related -j

accept

9 iptables -t nat -a postrouting -o eth0 -s 10.0.0.0/24 -j masquerade

10 iptables -a input -p tcp -i eth0 --syn --dport 80 -j accept

11 iptables -a input -p tcp -i eth0 --syn -j drop

注:

1. 当使用redhat 的模块化内核时,装入ip_tables模块后,以后的命令将根据需要自行装入需要的模块。

另外注意,如果你装入了ipchains或者ipfwadm模块,则不能再装入iptables模块,可用rmmod命令移走它 们再装入iptables模块。在redhat下,可用ntsysv移走ipchains和iptables标记重启后运行上面的命令。

或者放入/etc/rc.d/rc.local中自动运行。

2. 第二行打开ip转发功能。

3. 第三四五行清除input,forward和postrouting键规则

4. 第六行设置默认转发策略是drop,当一个包被转发转则应用但不能应用到任何一条转发规则上则应用默认 规则。

5. 第七行转发本网段的机器到任何地方去的包。

6. 第八行利用了有状态的能力,只要是对先前从防火墙外部接口出去的请求包的回复,允许。

established是指tcp连接,related是指象主动ftp,icmp ping请求等,当回复包到达时,实际上是检查文 件 /proc/net/ip_conntrack看是否在里面,如果在表中,则不检查任何链,包允许通过。

7. 第九行打开ip伪装能力,从eth0出去的包被重写源地址后伪装出去,是源地址snat的特例。这里要注意的是 -o eth0, 而不是 -i eth0,在iptables中,从一个接口出去的包用 -o,进来的包用 -i

8. 第十行说明如果这台防火墙也是web服务器,则允许外部的新建立的请求且目标端口为80的包可以进入

9. 第十一行对不是目标端口是80的所求tcp新的连接请求包,拒绝进入。

注: nat 与 forward 链的关系

a. 不管执行任何nat,对包过滤规则看到的源和目的地址是真实的源和目的地址,尽管在执行ip伪装(dnat)时 会对包进行地址重写,这一点你可以从文件/proc/net/ip_conntrack中看到。

b. 如果我们没有利用iptables的有状态的能力,象上面的情况,要是允许网段10.0.0.0/24中的机器可以ip伪装的话,我们不得不加上一条转发规则 iptables -aforward -d 10.0.0.0/24 -j accept,否则对伪装包的回复不会通过转发链回复给内部机器,因为回复包需要通过转发链。

注: 如何证明仅仅一个规则链被应用了?

在以前的ipchains中一个包要经过input,forward,output链才能从防火墙送出到internet,现在使用iptables,仅仅一个链被应用,你可以加入下面的规则测试

iptables -a input -s 10.0.0.2/24 -j drop

上面的这行在iptables中仅仅是指任何本网段的机器当目标就是防火墙时被拒绝,但绝不影响nat和转发包,这在以前的ipchains中是不可能的。

- 文章

- 推荐

- 热门新闻