-

HackPwn 2015:SmartCa

一、 目标介绍在刚刚结束的HackPwn上,黑客们成功破解了SmartCare,作为时下热门的互联网安防产品一类,SmartCare可以实时监控家庭环境,并推送到用户手机上。 SmartCare要实现用户手机与设备间实时的信息通

-

密码破解之Esxi重置root密码

描述: 当你忘记了Esxi的root密码,而且这台主机又没有加入vcenter中。怎么办? 下面我们来重置root密码,但要保留里面的虚机数据。准备: 一个Esxi的光盘。我的系统是Esxi5 5,所以就准备了Esxi5 5的光盘。其

-

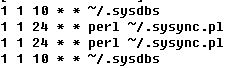

Vbs脚本执行不同版本的Office激活

我们都知道微软部分产品可以使用不同的激活方式,对于企业内部的用户来说,会针对Office和windows os部署对应的kms服务进行激活,但是对于但是对于企业外部的用户来说,一般使用mak的激活方式,MAK的key是有数量

-

破解使用radius实现802.1x认证

0x01前言概述针对开放式(没有密码)无线网络的企业攻击,我个人感觉比较经典的攻击方式有2种,一种是eviltwin,一种是karma。karma应该是eviltwin攻击手法的升级版,攻击者只需要简单的监听客户端发的ssid探测和响

-

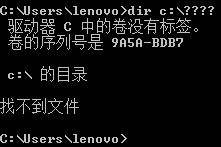

如何破解Ubuntu磁盘加密和用户密码

在Positive Hack Days V论坛上,我快速展示了eCryptfs和密码破解的过程。我在使用了Ubuntu的加密home目录功能后萌生了解密的想法,加密目录的功能可以在安装Ubuntu的时候开启,也可以之后再开启。如果你打开了

-

逆向基础 OS-specific (三)

66章 系统调用(syscall-s)众所周知,所有运行的进程在操作系统里面分为两类:一类拥有访问全部硬件设备的权限(内核空间)而另一类无法直接访问硬件设备(用户空间)。操作系统内核和驱动程序通常

-

逆向基础 OS-specific (四)

68章 Windows Nt68 1 CRT(win32)程序一开始就从main()函数执行的?事实并非如此。如果我们用IDA或者HIEW打开一个可执行文件,我们可以看到OEP(Original Entry Point)指向了其它代码块。这

-

逆向基础 OS-specific (一

64章 传递参数的方法64 1 cdcel这种传递参数的方法在C C++语言里面比较流行。如下的代码片段所示,调用者反序地把参数压到栈中:最后一个参数,倒数第二个参数,第一个参数。调用者还必须在函

-

逆向基础 OS-specific (二)

65章 线程局部存储TLS是每个线程特有的数据区域,每个线程可以把自己需要的数据存储在这里。一个著名的例子是C标准的全局变量errno。多个线程可以同时使用errno获取返回的错误码,如果是全局变

-

逆向基础 Finding importa

V 寻找代码中有趣或者重要的部分现代软件设计中,极简不是特别重要的特性。并不是因为程序员编写的代码多,而是由于许多库通常都会静态链接到可执行文件中。如果所有的外部库都移入了外部DLL文

-

逆向基础 Finding importa

第58章调用assert有时,assert()宏的出现也是有用的:通常这个宏会泄漏源文件名,行号和条件。最有用的信息包含在assert的条件中,我们可以从中推断出变量名或者结构体名。另一个有用的信息是文

-

逆向基础(十三) JAVA (三)

54 13数组54 13 1简单的例子 我们首先创建一个长度是10的整型的数组,对其初始化。 !javapublic static void main(String[] args){ int a[]=new int[10]; for (int i=0;

-

逆向基础(十三) JAVA (四)

54 15 异常 让我们稍微修改一下,月处理的那个例子(在932页的54 13 4)清单 54 10: IncorrectMonthException java !javapublic class IncorrectMonthException extends Exception{

-

使用这些去重加密工具来备份你的数据

无论是体积还是价值,数据都在不断增长。快速而可靠地备份和恢复数据正变得越来越重要。社会已经适应了技术的广泛使用,并懂得了如何依靠电脑和移动设备,但很少有人能够面对丢失重要数据的现实。在遭受数据损失

-

移动应用加密工具实例解析详谈

移动互联网的普及,越来越多的移动应用陷入安全门,各种信息泄露、盗号风波层出不穷。越来越多的黑客盯上了移动应用,而SD卡中以明文存放的个人信息,数据库中未加密存储的用户名和密码,收集的分析并以明文方式

-

常见数据库加密技术对比

摘要: 数据库加密作为近年来兴起的数据库安防技术,已经被越来越多的人所重视。这种基于存储层加密的防护方式,不仅可以有效解决数据库明文存储引起的泄密风险,也可以防止来自内部或者外部的入侵及越权访问行为

-

U盘怎么加密

本文讲述如何使用Cryptsetup加密U盘由于U盘存储容量的增加,也随着其价格的逐渐降低,你可以轻松将所有的个人数据存储到一个便携而小巧的U盘里。虽说现在已经离不开U盘,但U盘有些缺点笔者也需要正视。比如U盘非

-

密码破解神器John the Rippe

Johnny是基于流行密码破解工具John the Ripper开发的跨平台开源GUI。John the Ripper是什么东西?如果直译其名字的话就是:JOHN的撕裂者(工具)。翻译的很难听吧。实际上它是一个工具软件,用于在已知密文的情

-

借助K-9 Mail和APG加密安卓上的

有时候,你完全需要一封发出去的电子邮件高度安全,不被别人窥视,即便邮件是你出门在外时发出去的。如果这必不可少,那么就需要加密。可是你在使用安卓设备时,又该如何对电子邮件进行加密呢?让人很吃惊的是,这

-

使用加密的OFFICE二进制格式逃避检测

这篇文章由英特尔安全的HaifeiLi和英特尔实验室的XiaoningLi发布。微软OFFICE文档在我们的工作和个人生活中扮演着重要的角色。不幸的是,在过去几年中,我们已经看到了一些针对OFFICE文档的攻击,特别是一些关键

- 排行

- 热门