终端安全系统

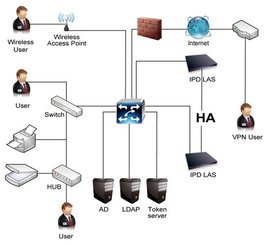

终端安全保护系统以"主动防御"理念为基础,采用自主知识产权的基于标识的认证技术,以智能控制和安全执行双重体系结构为基础,将全面安全策略与操作系统有机结合,通过对代码、端口、网络连接、移动存储设备接入、数据文件加密、行为审计分级控制,实现操作系统加固及信息系统的自主、可控、可管理,保障终端系统及数据的安全。

开发公司

南方信息安全有限公司

基础

主动防御

功能

保护系统中重要信息的安全

目录

1特点

2功能

3运用效果

折叠编辑本段特点

● 集桌面安全套件、网络安全套件、数据安全套件、移动安全套件为一体,强大功能领航内网安全;

● 三权分立,管理职权细分,有效防止权限集中,保障系统安全;

● 双因子认证,支持USB-KEY 作为身份确认的唯一凭证;

● 安全可靠地可信代码鉴别技术,精确识别可信的软件和程序;

● 高强度加密算法,保障数据安全;

● 系统内核级保护,保障系统自身不受破坏。

折叠编辑本段功能

1. 高效的终端管理

● 自动发现和收集终端计算机资产,是企业清楚知道并统一管理IT资产。

● 强大的IT资产管理功能,帮助您详细统计所有终端软硬件的信息,及时掌握全网IT软硬件资源的每一个细节;

● IT人员迅速方便的解决终端的故障,提高对可疑事件的定位精度和响应速度;

● 一站式管理,提高终端管理的效率,降低维护成本。

2. 可信软件统一分发

● 缩短软件项目的实施部署周期,降低项目成本及维护软件的复杂性。

● 支持各种办公、设计、绘图、聊天、下载等软件的部署;

● 软件分发任务可即时或按自定义的计划时间向指定客户端计算机进行分发;

● 完整、清晰的任务执行情况反馈,帮助您及时了解软件分发详情;

3. 主动防御

● 根据应用程序控制的策略进行强制访问控制,杜绝病毒/木马感染和黑客攻击。

● 可信代码鉴别,仅有通过鉴别的程序文件才能运行,最大限度保障系统安全。

● 程序控制强度分三级,适应不同公司的需求。

● 轻松放行以及阻止系统已安装软件的运行;

● 灵活的程序放行操作,可自定义放行程序。

4. 终端接入控制

● 对内网的网络资源和外网的网站的访问进行管理和限制,保护内网重要信息资源。

● 未经拨号认证的终端机器无法连接到网络,杜绝各种未授权机器带来的各种威胁;

● 支持带宽控制,有效控制网络带宽的使用;

● 支持时间控制,可规定网络带宽的使用时间。

5. 远程维护与管理

● 可远程管理各个终端计算机,简单、方便、快捷、高效。

● 远程监视目标计算机桌面,实时监控目标计算机的操作;

● 请求远程协助,足不出户就可以远程解决客户端计算机存在的问题;

● 远程文件传送,方便各种文件的流转。

6. 文档保险柜

● 在硬盘中开辟私密存储空间,存放个人的私密资料,保护个人隐私。

● 支持各种数据资料文件;

● 最大容量支持2000GB,最大程度满足您的需求;

● 高强度加密算法加密保护数据资料;

● 更新、重装操作系统不影响文档保险柜存放的数据。

7. 终端行为审计

● 监督审查终端系统中所有影响工作效率及信息安全的行为,达到非法行为"赖不掉"的效果。

● 支持用户登录、设备访问、网络访问、数据文件访问、打印、运行程序等行为的审计;

● 丰富的日志管理报表,可按用户、时间、事件类型查询出所需的日志记录。

8. 终端设备控制

● 控制终端计算机各种设备的使用,防止有意或者无意的通过物理设备接口将敏感数据泄漏,起到了"出不去"的作用。

● 支持软驱、光驱、打印机、调制解调器、串口、并口、1394、红外通信口、蓝牙等;

● 对于USB端口的设备进行了分类管控。

折叠编辑本段运用效果

1. 计算机使用人员离开后不会被其他人员或者黑客木马操作自己的机子,减少安全隐患;

2. 病毒染不上,木马注不了,恶意/后门程序无法起作用;

3. 防止有意或者无意的通过物理设备接口将敏感数据泄露,起到了"出不去"的作用。同时还可灵活开启设备,不影响日常的工作使用。

4. 防止内部人员的恶意破坏,保证了终端系统的可靠性跟稳健性;同时可以禁止工作以外的程序运行,提高工作效率;

5. 防止通过网络将重要信息泄露,还可以防止员工随意浏览和工作无关的网站,提高工作效率;

6. 保证机密文档,只有授权用户才能访问,其他用户不经过授权无法访问和查看文件夹中的文件;

7. 审计管理员主要起监督审查作用,对系统中于所有影响工作效率及信息安全的行为,达到非法行为"赖不掉"的效果

- 上一篇:电力二次系统安全防护规定

- 下一篇: 数据库系统安全

- 文章

- 推荐

- 热门新闻