CCNA实际应用综合实验

工作中,实际用的最多的还是交换机,有时为了特定的目的(比如禁止公司外部电脑连入网络,或为节约带宽,禁止职员私自加接电脑入网)等等!所以交换机端口安全还是有它一定的用处。对于新手,掌握一下是万万没有坏处的,希望对新手们有帮助。

行为一:静态手工mac+Shutdown

摘自 http://weixianfei.blog.51cto.com/950271/345568

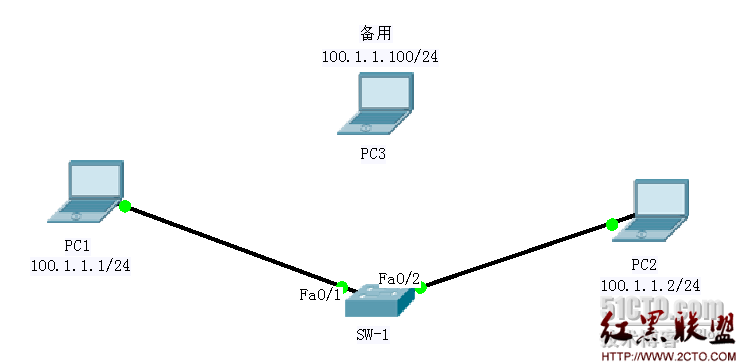

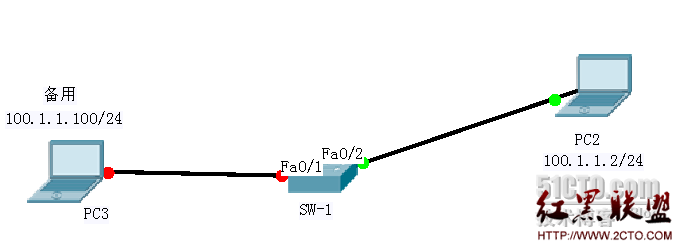

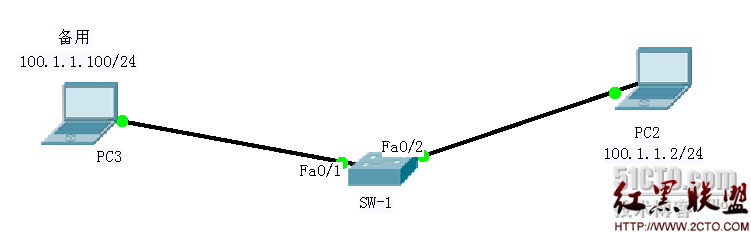

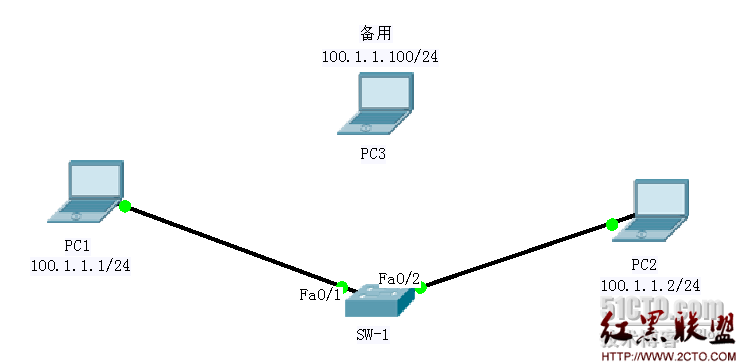

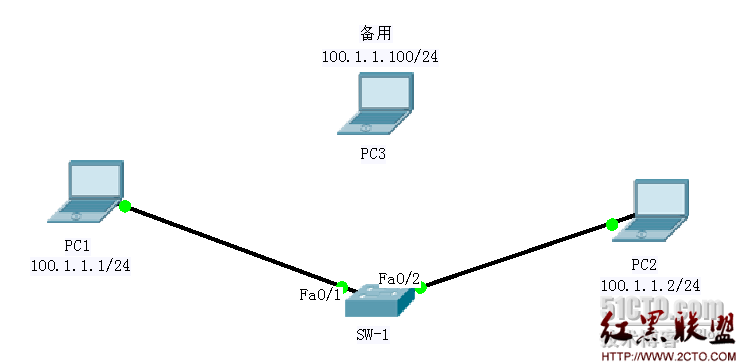

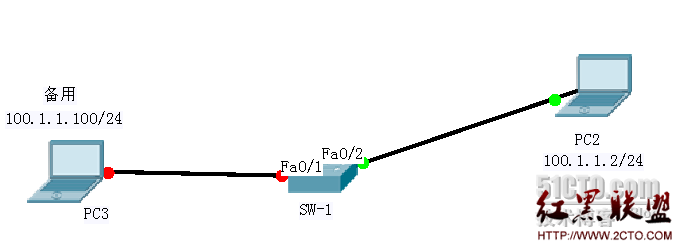

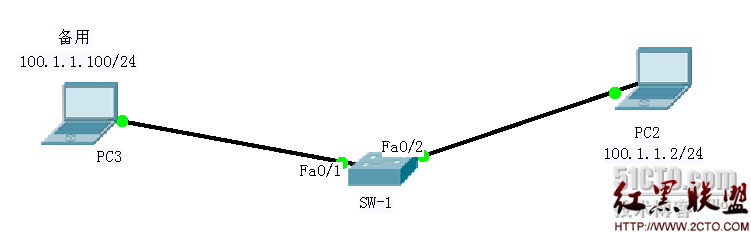

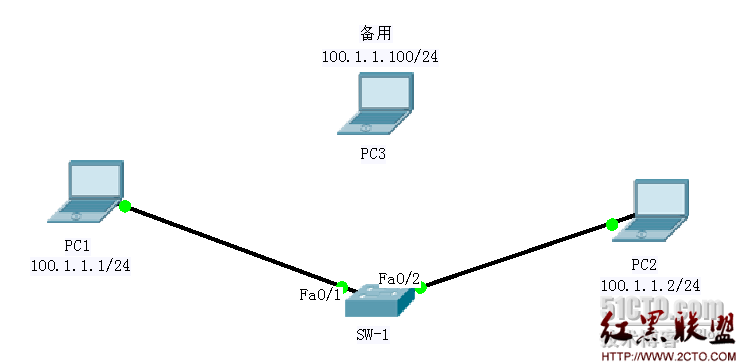

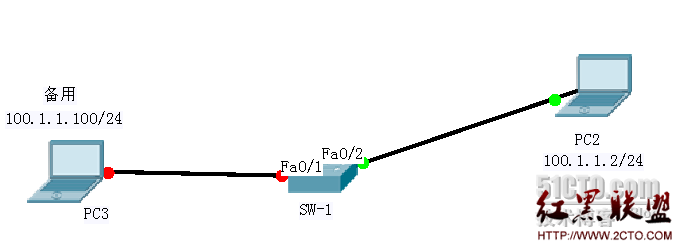

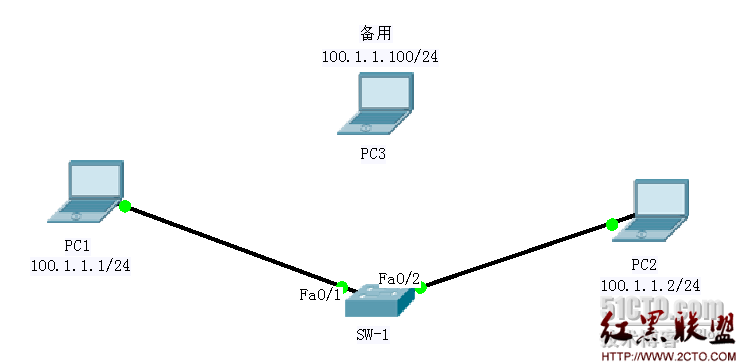

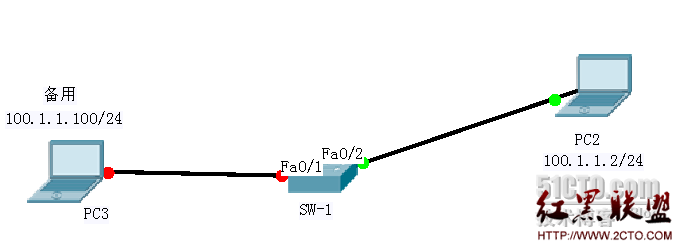

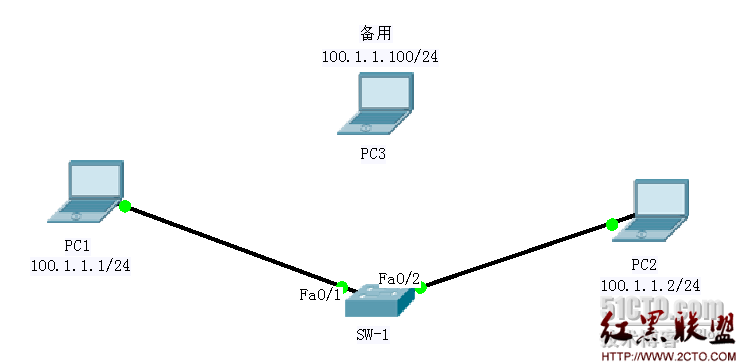

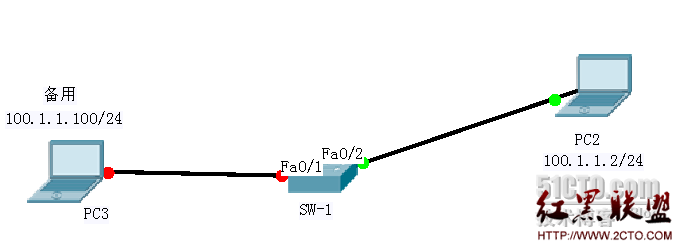

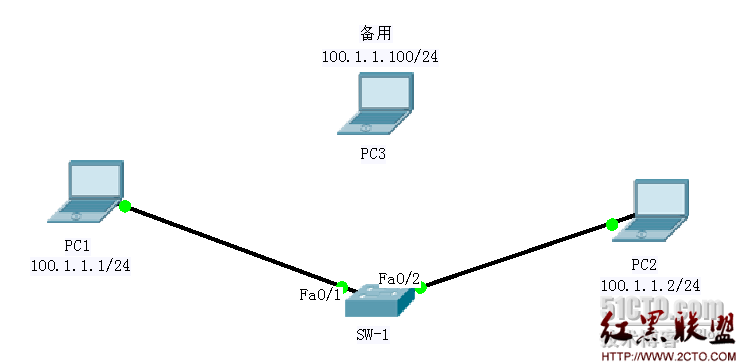

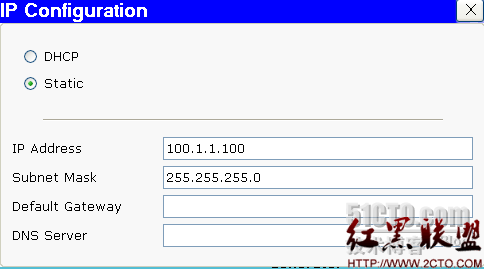

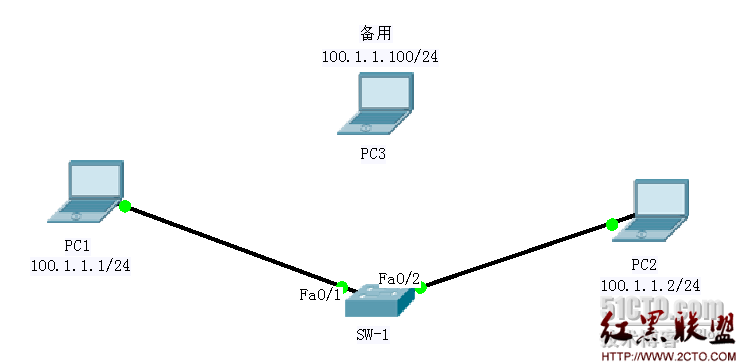

实验拓扑:

实验步骤--->

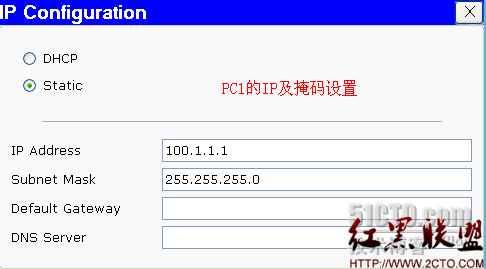

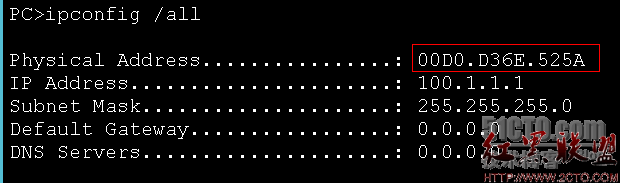

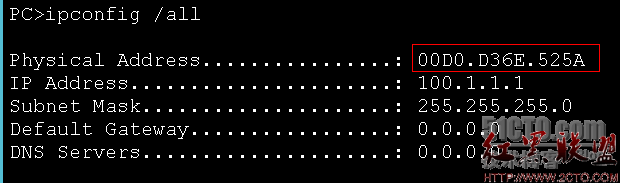

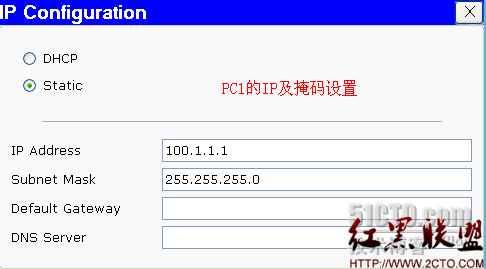

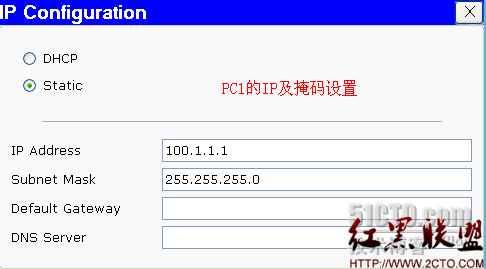

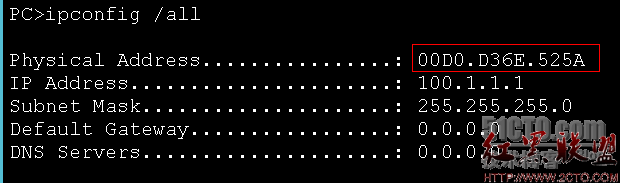

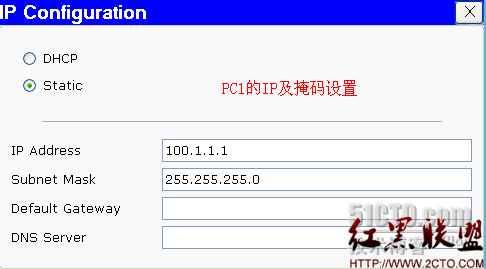

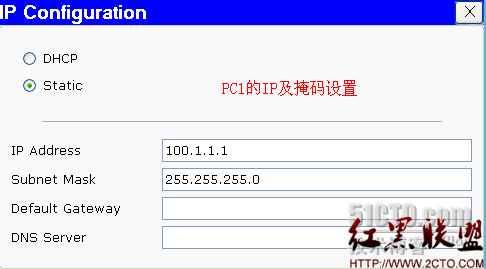

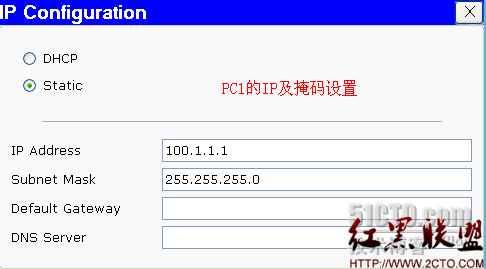

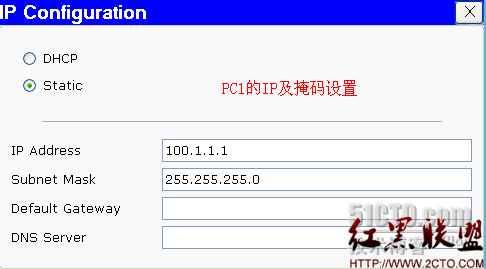

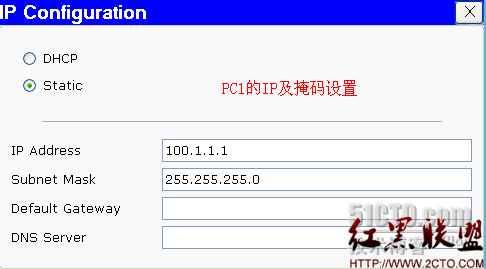

PC1的配置:

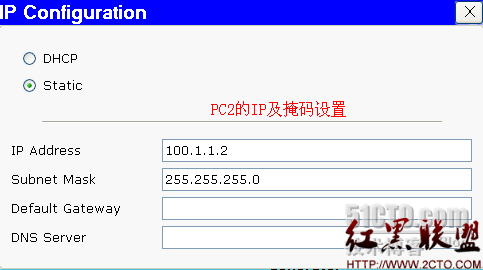

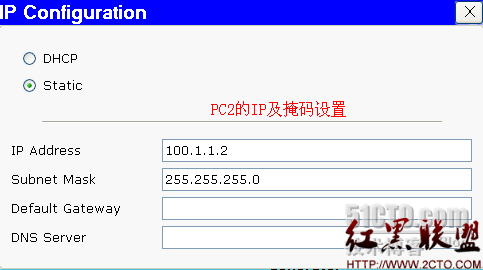

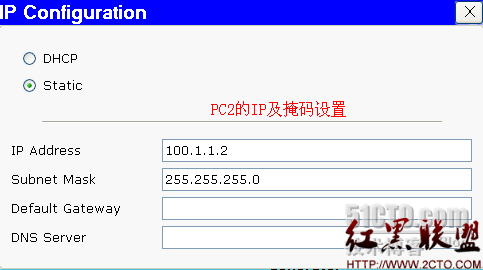

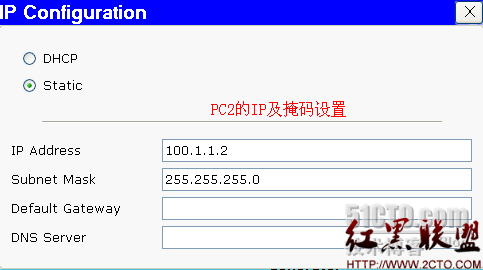

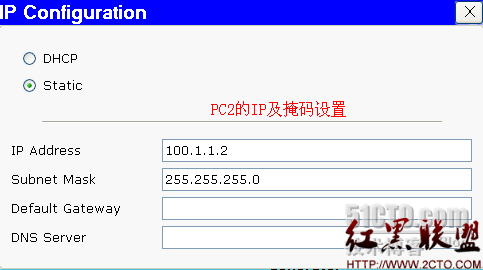

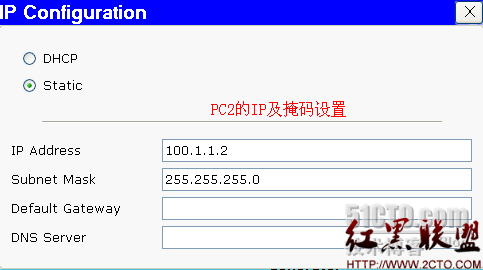

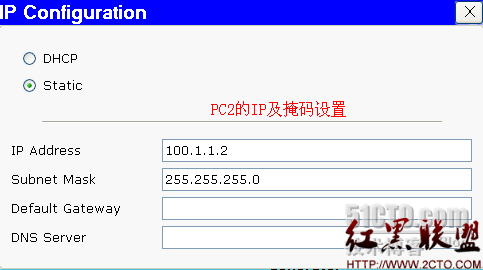

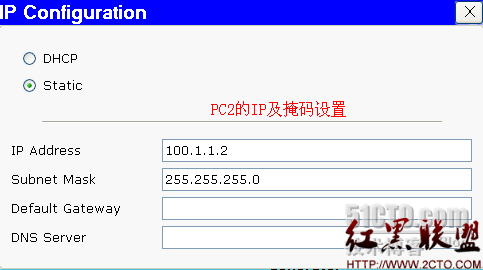

PC2的配置:

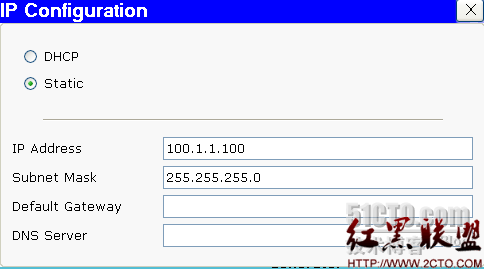

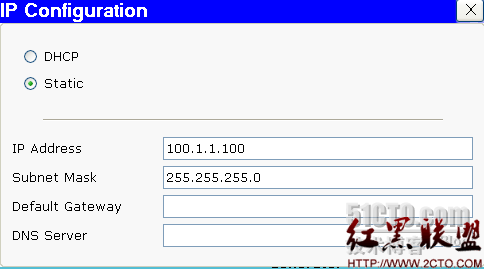

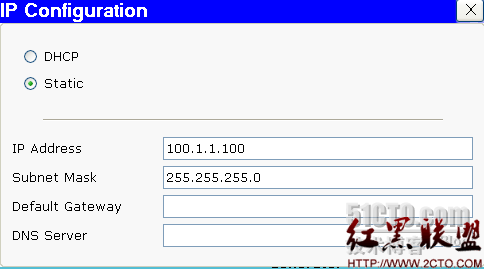

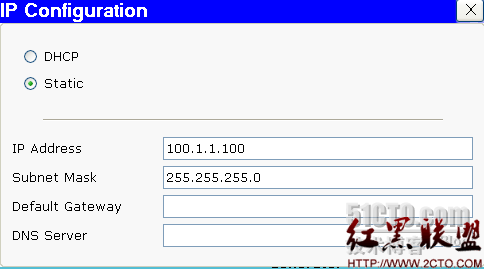

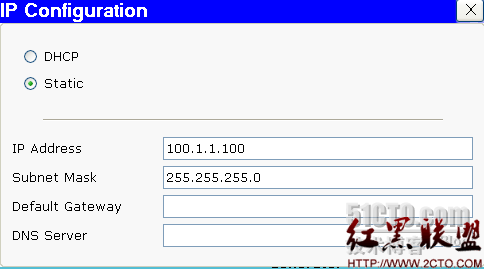

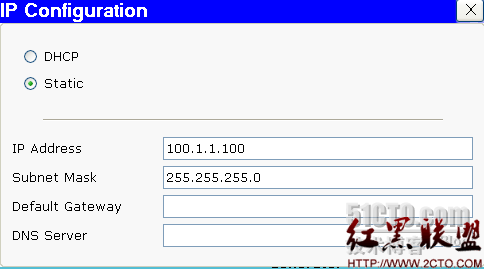

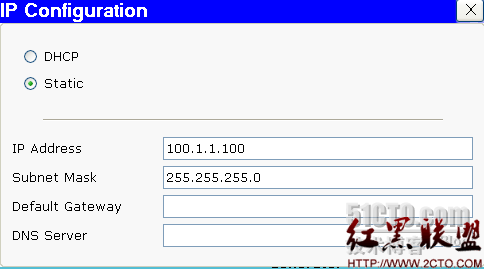

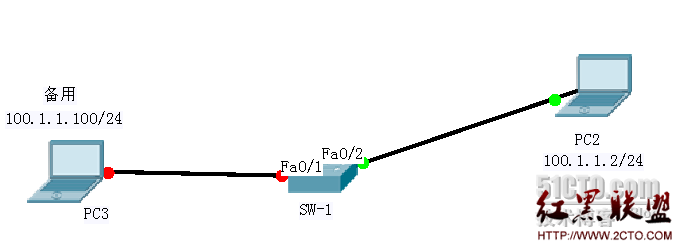

PC3的配置:

下面在交换机的F0/1端口上设置端口安全:

Switch>enable ---进入特权模式

Switch#conf t ---进入全局配置模式

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#hostname SW-1 ---将交换机命名为SW-1

SW-1(config)#interface f0/1 ---进入F0/1接口

SW-1(config-if)#switchport mode access ---将端口定义为二层端口

SW-1(config-if)#switchport port-security ---启用端口安全

SW-1(config-if)#switchport port-security maximum 1 --只允许1台设备

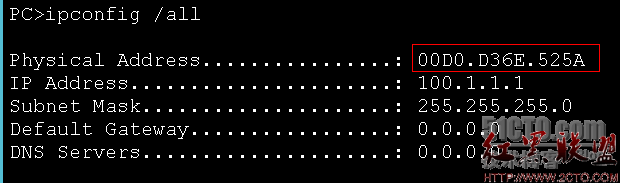

此处,我们先查看一下PC1的mac地址,然后粘贴上来。

SW-1(config-if)#switchport port-security mac-address 00D0.D36E.525A

---输入指定设备的mac地址

SW-1(config-if)#switchport port-security violation shutdown ---如遇蓄意危害,端口就关闭

下面验证配置:

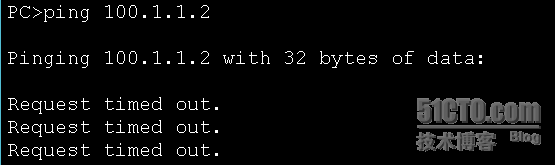

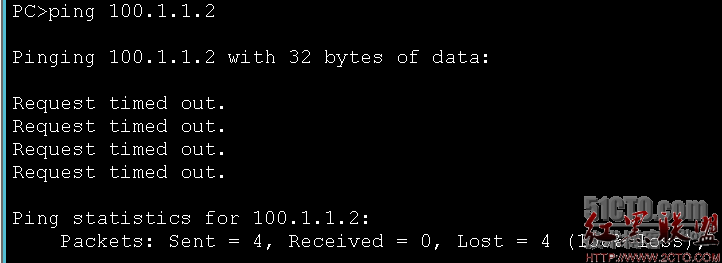

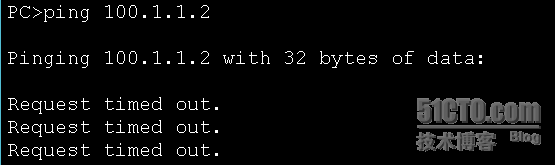

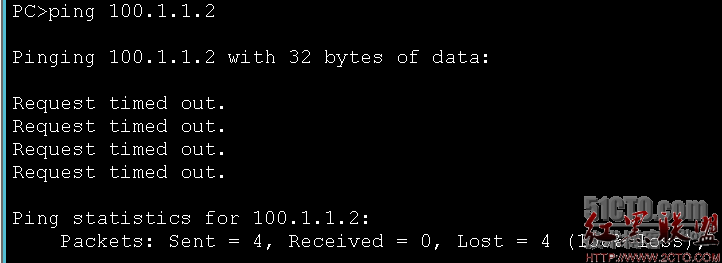

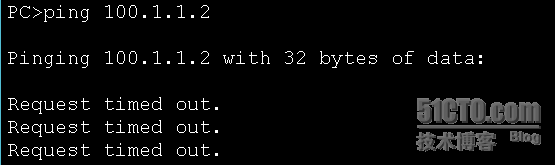

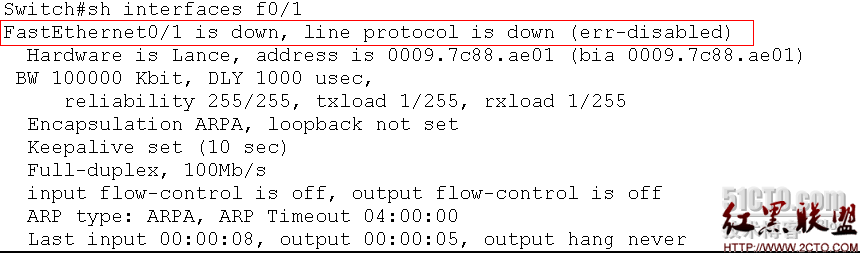

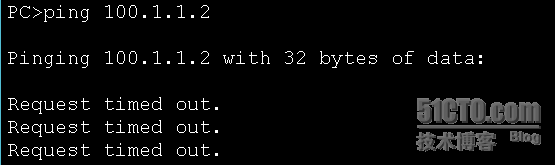

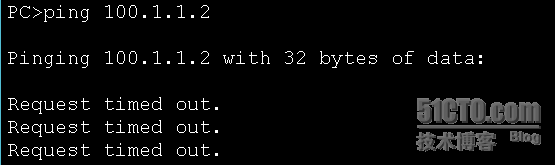

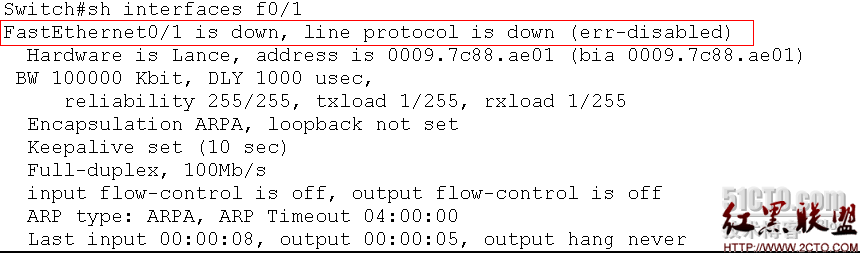

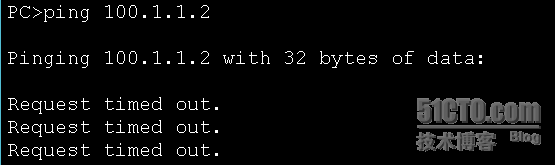

我们将原来的PC1与交换机断开,用一台新的PC3(备用)连接到交换机F0/1口,并用PC3 ping一下PC2,结果如下:

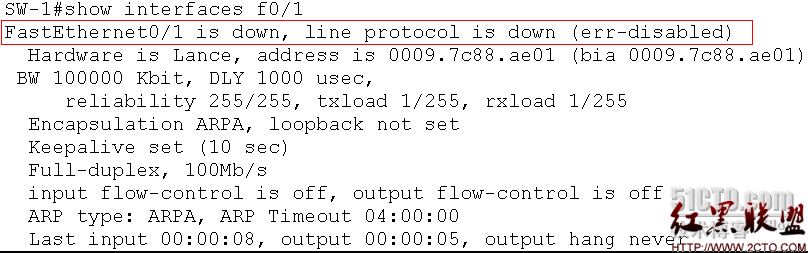

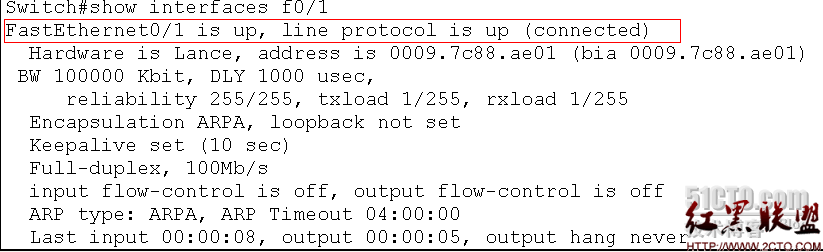

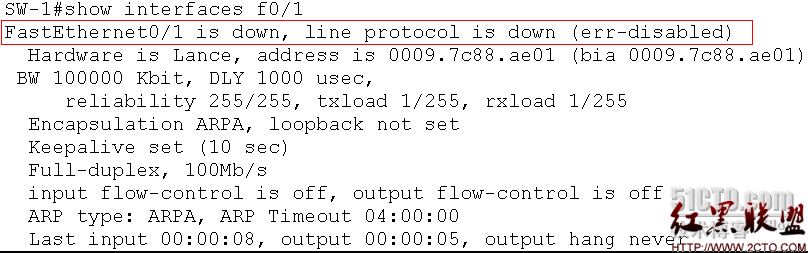

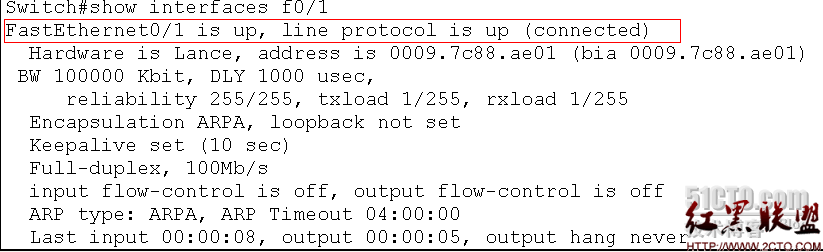

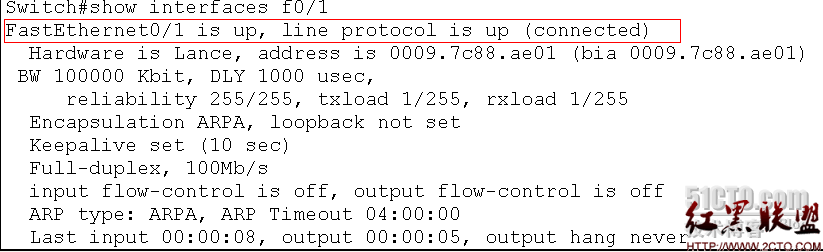

很显然,交换机与PC3不通。查看一下,交换机的F0/1端口是不是Shutdown状态。

端口已down掉,实验成功!

行为二:静态手工mac+Restrict

实验步骤--->

PC1的配置:

PC2的配置:

PC3的配置:

下面在交换机的F0/1端口上设置端口安全:

Switch>enable ---进入特权模式

Switch#conf t ---进入全局配置模式

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#hostname SW-1 ---将交换机命名为SW-1

SW-1(config)#interface f0/1 ---进入F0/1接口

SW-1(config-if)#switchport mode access ---将端口定义为二层端口

SW-1(config-if)#switchport port-security ---启用端口安全

SW-1(config-if)#switchport port-security maximum 1 --只允许1台设备

此处,我们先查看一下PC1的mac地址,然后粘贴上来。

SW-1(config-if)#switchport port-security mac-address 00D0.D36E.525A

---输入指定设备的mac地址

SW-1(config-if)#switchport port-security violation restrict ---如遇蓄意危害,端口将不允许所有流量穿越,并弹出警告信息。

下面验证配置:

我们将原来的PC1与交换机断开,用一台新的PC3(备用)连接到交换机F0/1口,结果如下:

看上去,PC3与交换机之间的链路仍然是通的。我们用PC3 ping一下PC2看看。

无法ping通,说明交换机F0/1端口不接收任何流量。

查看一下端口状态:

端口是开启状态,但不接收流量。

实验成功!

注:因用的模拟器,故没有弹出告警信息,真机上会有的。

行为三:静态手工sticky+Shutdown

呵呵!这几个实验说的有点啰嗦,不过也是为了让新手看得清楚!忍着点吧!

呵呵!这几个实验说的有点啰嗦,不过也是为了让新手看得清楚!忍着点吧!

实验拓扑:

实验步骤--->

PC1的配置:

PC2的配置:

PC3的配置:

下面在交换机的F0/1端口上设置端口安全:

Switch>enable ---进入特权模式

Switch#conf t ---进入全局配置模式

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#hostname SW-1 ---将交换机命名为SW-1

SW-1(config)#interface f0/1 ---进入F0/1接口

SW-1(config-if)#switchport mode access ---将端口定义为二层端口

SW-1(config-if)#switchport port-security ---启用端口安全

SW-1(config-if)#switchport port-security maximum 1 --只允许1台设备

Switch(config-if)#switchport port-security mac-address sticky --把端口安全的mac地址放入端口安全数据库中

Switch(config-if)#switchport port-security violation shutdown –如果违反了端口安全设定,则关闭端口。

下面验证配置:

我们将原来的PC1与交换机断开,用一台新的PC3(备用)连接到交换机F0/1口,并用PC3 ping一下PC2,结果如下:

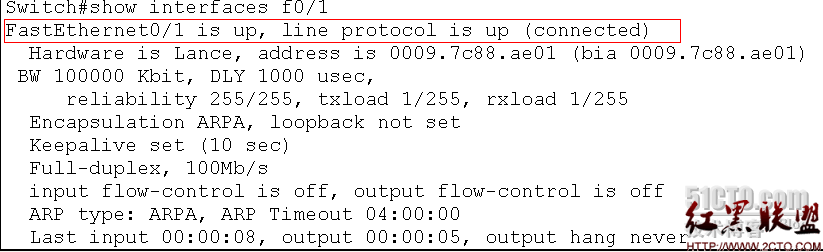

很显然,交换机与PC3不通。查看一下,交换机的F0/1端口是不是Shutdown状态。

端口已down掉!

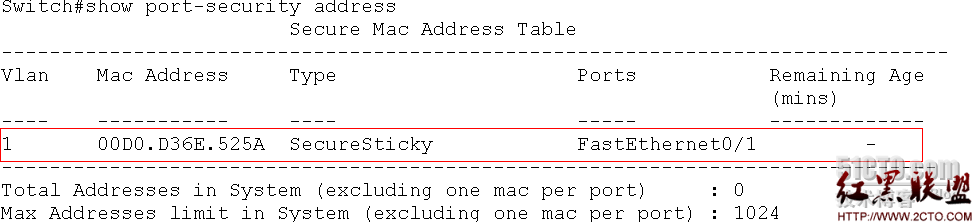

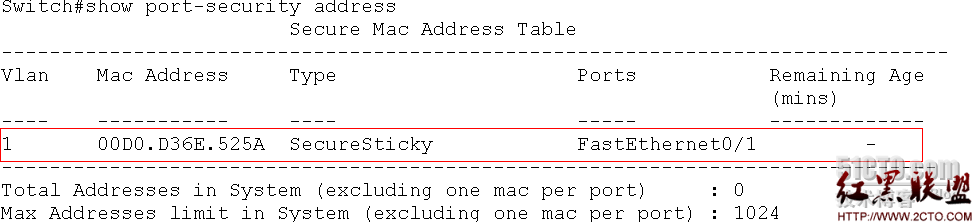

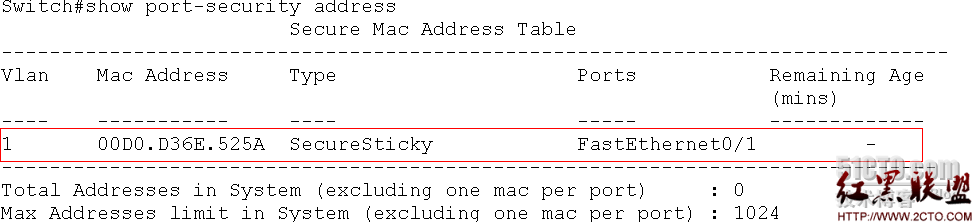

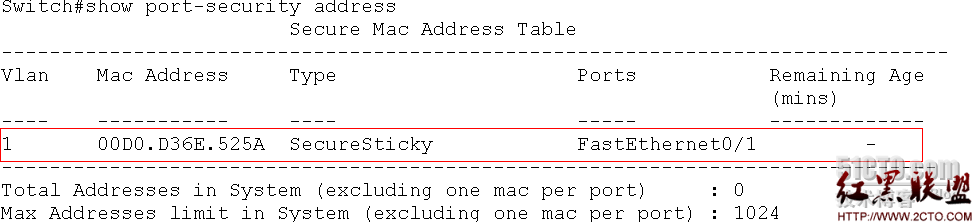

再查看一下端口安全数据库:

数据库里边只有PC1的mac地址,实验成功!

行为四:Sticky+Restrict

实验拓扑:

实验步骤--->

PC1的配置:

PC2的配置:

PC3的配置:

下面在交换机的F0/1端口上设置端口安全:

Switch>enable ---进入特权模式

Switch#conf t ---进入全局配置模式

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#hostname SW-1 ---将交换机命名为SW-1

SW-1(config)#interface f0/1 ---进入F0/1接口

SW-1(config-if)#switchport mode access ---将端口定义为二层端口

SW-1(config-if)#switchport port-security ---启用端口安全

SW-1(config-if)#switchport port-security maximum 1 --只允许1台设备

Switch(config-if)#switchport port-security mac-address sticky --把端口安全的mac地址放入端口安全数据库中

Switch(config-if)#switchport port-security violation restrict –如果违反了端口安全设定,拒绝所有流量并弹出警告。

下面验证配置:

我们将原来的PC1与交换机断开,用一台新的PC3(备用)连接到交换机F0/1口,并用PC3 ping一下PC2,结果如下:

很显然,交换机与PC3不通。查看一下交换机的F0/1端口状态。

端口是开启的,但拒绝所有流量。

再查看一下端口安全数据库:

数据库里边只有PC1的mac地址,实验成功!

摘自 http://weixianfei.blog.51cto.com/950271/345568

相关文章

图文推荐

- 文章

- 推荐

- 热门新闻